Systeme zur Zutrittskontrollsysteme sind in unserer modernen Welt zu einem integralen Bestandteil der Unternehmenssicherheit geworden. Speziell, wenn man mit sensiblen Daten konfrontiert ist oder aus anderen Gründen hohe Sicherheitsstandards gewährleisten muss.

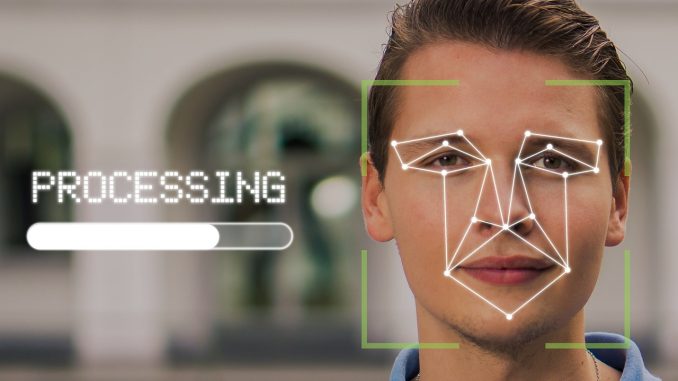

Neben dem Aufkommen neuer vielschichtiger Sicherheitsbedrohungen tritt dabei vor allem die biometrische Zutrittskontrolle als schwer zu überlistende Lösung in den Vordergrund. In Kombination mit modernsten Softwarelösungen erweisen sich derartige Instrumente als enorm flexibel und zuverlässig. Im folgenden Beitrag gehen wir näher auf dieses aktuelle Thema ein.

Was sind Zutrittskontrollsysteme?

Zutrittskontrollsysteme steuern den Zugriff auf physische Orte wie Gebäude, Räume oder bestimmte Bereiche. Der Zugriff kann durch verschiedene Mittel wie Schlüsselkarten, PINs oder biometrische Daten gewährt werden. Der primäre Zweck dieser Systeme besteht darin, die Sicherheit zu erhöhen und zu kontrollieren, wer wann und wo Zugang hat.

Warum sollte man Schlüssel durch Zutrittskontrollsysteme ersetzen?

Seit Jahrhunderten nutzen Menschen Schlüssel, um Türen zu öffnen und zu schließen – warum sollte man dies nun in Zweifel stellen? Ganz einfach: Wir befinden uns in einem digitalen Zeitalter, in dem sich im Gleichschritt mit neuen technologischen Möglichkeiten auch neue Gefahren entpuppen.

Von Cyber Bedrohungen, die auf hochbrisante Daten abzielen, bis zu Identitätsdiebstahl – die Notwendigkeit, den Zutritt sicher präzise zu kontrollieren, ist allgegenwärtig. Schlüssel sind daher ein Auslaufmodell. Die Gründe dafür hier prägnant:

- Schlüsselverlust führt zu Sicherheitsbedenken und dem Bedarf an neuen Schlössern.

- Es gibt keine Überwachung darüber, wer wann Zugang hat.

- Bei einer großen Anzahl von Schlüsseln wird die Verwaltung komplex. Elektronische Zutrittskontrollsysteme haben dieses Problem gelöst. Sie können als Unternehmer genau festlegen, wer, wann und wo Zugang hat und gleichzeitig Daten sammeln.

Wie funktionieren moderne Zutrittskontrollsysteme?

Moderne Systeme nutzen verschiedene Erkennungsmethoden. Einige der gängigen sind:

- Besitzbasiert: Hierbei handelt es sich um physische Dinge, die Mitarbeiter mit sich führen müssen, wie Schlüsselkarten oder Ausweise.

- Wissensbasiert: Informationen, die nur dem Benutzer bzw. dem autorisierten Mitarbeiter bekannt sind, wie PINs oder Passwörter.

- Biometrisch: Dies sind einzigartige physische oder verhaltensbedingte Merkmale eines Individuums, wie Fingerabdrücke oder Iris-Scans.

Für den Bedarfsfall lassen sich auch zwei oder mehr dieser Methoden kombinieren, wobei der Standard noch weiter erhöht wird.

Online-Zutrittskontrollsysteme – so sieht der ‚‚State of the Art‘‘ aus

Technologie schreitet voran, damit auch die Gefahren, die von Hackern und anderen Kriminellen ausgehen. Zutrittskontrollsysteme, wie sie z.B. von führenden europäischen Unternehmen wie Nedap angeboten werden, rücken indessen immer mehr ins Rampenlicht.

Deren softwaregesteuerte Lösungen erlauben es Nutzern, individuelle Zutrittsberechtigungen je nach Bedarf zu konfigurieren, wodurch sich Sicherheitsprotokolle leichter an verschiedene Situationen anpassen lassen. Mittels Online-Dashboard lässt sich von entfernten Standorten aus, direkten Einfluss auf das System ausüben.

Damit haben zuständige IT-Mitarbeiter ein Tool, mit dem sie sofort auf jegliche sicherheitstechnischen Ereignisse reagieren können.

Gekoppelt mit der Integration von Videoüberwachung können somit jegliche Zutritte kontrolliert, Bewegungsmuster nachverfolgt werden. Die Rolle der biometrischen Verfahren liegt dabei darin, die Sicherheitsstandards zu komplettieren, indem sie den Zutritt ausschließlich authentifizierten Personen gewähren.